本文是一篇计算机论文,本文针对现有的视觉密码方案存在的像素扩展问题和灵活性、可拓展性较为有限的问题,利用可拓展的基矩阵和高斯噪声矩阵提出了一种理想的渐进式视觉密码方案。该方案不存在像素扩展问题,并且可适用于多种格式的图像。

第一章 绪论

1.1 课题的研究背景与意义

随着互联网技术的飞速发展,越来越多的多媒体信息在网络中进行传输和交互,通过分析这些数据,用户可以获取更多个性化服务,极大地便利了人们的生活。图像作为信息的有效载体具有重要价值,相比于将图像数据孤立的存储在单个用户手中,将采集的图像数据分享给数据分析者或者数据消费者将会发挥数据的更大价值。例如现在的智慧医疗[1-3]飞速发展,将采集到的医疗数据用于大数据分析、科学研究会对疾病诊断、预测和治疗带来极大地帮助,可以实现更大的经济效益和社会价值。随之而来的则是敏感的医疗数据在传输过程中可能遭遇黑客的伪造、篡改、窃取等信息安全问题。除此之外,图像数据的安全共享对于军事和商业领域也具有重要价值,与医疗行业一样,这些领域对于图像数据的安全性要求同样极高。因此图像的安全问题不容忽视,如何在共享过程中保证图像的安全成为了现在研究的热点。

目前,保护图像安全的技术主要包括以下几种:图像加密[4-6]、图像隐藏[7-9]以及秘密图像共享[10-12]。基于传统密码学技术的图像加密可以保证图像的机密性、完整性,但是随着加密技术的不断发展,加密成本越来越高,无法做到对图像数据的实时操作。同时,随着信息技术的发展,密钥数量大大增加,由此带来的密钥选择、存储、分发等问题也较为复杂。最重要的是,密钥的保密性是加密技术安全与否的决定因素,一旦攻击者窃取了密钥,就可以轻易地获取秘密图像。因此图像加密方法并不是保护图像数据安全的最佳选择。图像隐藏与图像加密存在一个共性问题就是秘密信息都存储在一个信息载体中,一旦该信息载体丢失或遭到破坏,就无法得到秘密图像数据。为达到分散风险的目的,秘密图像共享方案得到了广泛关注。在该方案中,秘密图像被编码成若干个阴影图像并由不同的参与者持有,单独一个阴影图像无法呈现秘密图像的信息,只有收集一定数量的阴影图像才重构秘密图像。该方案可以有效地解决上述问题,攻击者需获取足够数量的阴影图像才能得到秘密图像,攻击成本大大增加。

1.2 国内外研究现状

1.2.1 基于多项式的秘密图像共享方案

实现秘密共享的方式有很多种,1979年,Blakley[13]和Shamir[14]分别提出了秘密共享的概念,以典型的(k, n)门限结构秘密共享为例,秘密所有者将一个秘密编码为n个份额(阴影),当且仅当得到至少k个阴影,才可以重构秘密,即使收集到k - 1个阴影也无法获得关于秘密的任何信息。虽然Blakley和Shamir都提出了秘密共享的概念,但使用的方法却截然不同。Blakley[13]的方案基于平面几何学方法,而Shamir[14]的秘密共享方案则是基于多项式。

随着研究的不断深入,将图像作为秘密信息进行共享的秘密图像共享方案[15-17](Secret image sharing, SIS)被广泛关注。大多数传统秘密图像共享方案都是基于Shamir的多项式技术,通过在有限域范围内构建多项式生成阴影图像,然后在重构过程中利用拉格朗日插值法来完成秘密图像的恢复。Thien和Lin[15]将Shamir多项式方案扩展到数字图像,提出了第一个(k, n)-SIS方案。基于多项式,秘密图像被编码成n个阴影图像。秘密图像的重构则需要至少收集k个阴影图像。该方案的阴影图像尺寸率(阴影图像与秘密图像的尺寸比值)为1 / k。这样一来,阴影图像在存储、传输过程中会大大降低开销,阴影图像尺寸率也成为了评价秘密图像共享方案优劣的指标之一。在本文中,我们提出的三种方案都具有较为紧凑的阴影图像尺寸,具有低冗余的优势,性能优越。

在基于多项式的秘密图像共享方案中,所有的计算都是在有限域GF(p)内运算,其中p是一个素数,并且一般情况下设置p = 251。这也将导致秘密图像中在[251, 255]范围内的像素会被截断为250,因此在重构过程中将无法正确的恢复原始的像素数据。为了改善重构图像的视觉质量,很多研究者提出了不同的解决技术。Wu等人[16]通过将素数设置为p = 257来避免像素截断,极大地提高了还原图像的视觉质量。但该方案需要计算相邻像素间的欧氏距离,大大增加了方案的计算复杂性。Zhou等人[17]也提出了一种无损的SIS方案。在这个方案中,秘密图像中的两个相邻像素产生一个秘密值,范围在[0, 65535]之间,并设置65537作为多项式中的质数。实验结果也证明了该方案的重构图像视觉质量优秀,并且计算复杂度可以接受。

第二章 预备知识

2.1 秘密共享方案

秘密共享[14]是指一种安全共享秘密的密码学方法,具有广泛的应用,如秘密图像共享[15-52]、安全多方计算[53]、电子投票[54]等。秘密共享技术对于保护数据安全有着重要作用,其目的是防止秘密过于集中,通过秘密共享可以将秘密进行拆分,完成分散风险和容忍入侵等功能。秘密共享[14]的核心思想是将秘密以一种合适的方法进行拆分,拆分后的每个份额被称为阴影,每个阴影交由不同的参与者管理。单个参与者无法完成秘密的重构,只有若干参与者相互协作才能恢复原始秘密。

通常情况下,秘密共享方案包括阴影生成和秘密重构两部分,分别由阴影生成算法和秘密重构算法实现。秘密拥有者执行阴影生成算法,将持有的秘密分割成若干个阴影,并将其分发给参与者。重构者执行秘密重构算法通过收集到的阴影来完成原始秘密的重构。以一个(k, n)门限的秘密共享方案为例,秘密拥有者将秘密分割成n个阴影,在秘密重构过程中,当且仅当有任意的k个或者大于k个阴影就可以完全恢复秘密。通过这种门限秘密共享方案,秘密就会被分发给更多参与者进行管理,从而大大提高秘密的安全性,与此同时,即使少部分阴影被攻击者获取也不会影响秘密的安全性。如何设计出更好的秘密拆分方法和重构方法是秘密共享的关键。下面重点介绍Shamir基于多项式的秘密共享方法。

2.2基于多项式的秘密图像共享方案

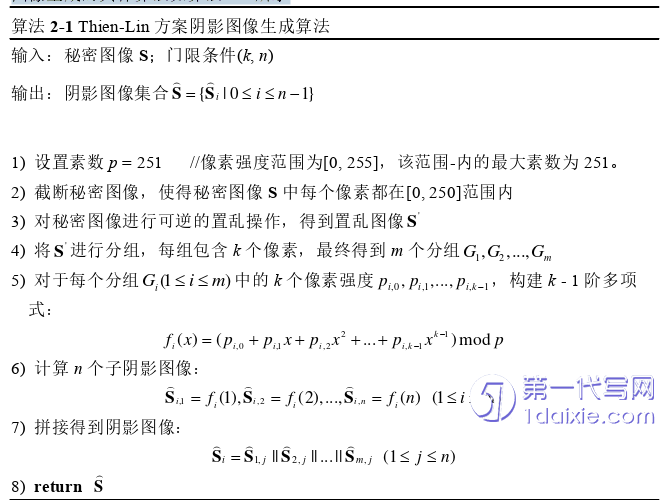

受Shamir秘密共享方案的启发,Thien和Lin[15]利用多项式提出了(k, n)-SIS方案,该方案包含阴影图像生成和秘密图像重构两个过程。

在阴影图像生成过程,秘密图像拥有者首先对秘密图像进行置乱操作降低像素间的关联性,然后将秘密图像的连续k个像素强度作为多项式f (x)的系数,最后通过多项式生成阴影图像对应位置的像素。由于使用k个像素强度作为多项式系数,该方案生成阴影图像的尺寸大小为原始秘密图像的1 / k,更有利于数据的传输与保存。阴影图像生成的具体算法如算法2-1所示。

第三章 “理想”的渐进式视觉密码方案 ................................ 18

3.1 “理想”的渐进式视觉密码方案 ........................................ 18

3.1.1 基于高斯噪声的阴影图像生成 ........................... 18

3.1.2 基于模加运算的秘密图像重构 .......................... 21

第四章 支持复杂访问策略的紧凑秘密图像共享方案 ............................... 33

4.1 秘密矩阵共享方案 ................................. 34

4.2 基于线性矩阵的秘密图像共享方案 ................................. 37

第五章 可拓展的秘密图像共享方案 ................................ 49

5.1 可拓展的秘密图像共享方案 ............................. 49

5.1.1 阴影图像嵌入 ......................................... 49

5.1.2 阴影图像提取 ................................. 51

第五章 可拓展的秘密图像共享方案

5.1 可拓展的秘密图像共享方案

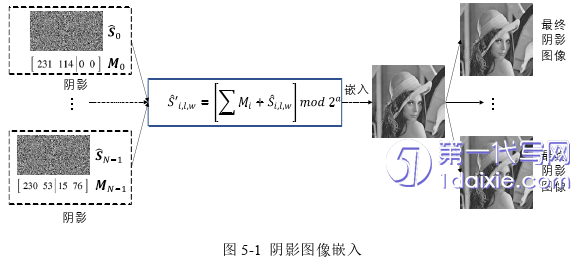

通过改进第四章提出的LM-SIS方案,在本章中将提出一种可拓展的秘密图像共享方案,该方案和LM-SIS一样,都支持复杂的访问策略,除此之外,该方案能够生成有意义的阴影图像,在传输、存储过程中不会引起攻击者的怀疑,安全性大大提高。该方案主要有阴影图像嵌入过程和阴影图像提取过程。

5.1.1 阴影图像嵌入

在该过程中,我们基于信息隐藏技术通过引入载体图像使得方案能够生成有意义的最终阴影图像,该过程如图5-1所示。

第六章 总结与展望

6.1 论文工作总结

信息技术的不断发展,使我们的生活更加便利,而随之而来的信息安全问题也日渐凸显。数字图像作为主要的信息载体被广泛应用于各个领域,因此,图像的安全存储与传输成为了一个新兴课题,如何在传输中保证图像的安全性与完整性成为了一个研究热点。本文使用秘密图像共享对图像信息进行保护,主要对秘密图像共享中的阴影图像生成和秘密图像重构进行研究与分析,从秘密图像的安全性、方案的可拓展性以及方案访问策略的复杂性几方面入手,对秘密图像共享进行了研究。研究的具体内容如下所示:

(1)针对现有的视觉密码方案存在的像素扩展问题和灵活性、可拓展性较为有限的问题,利用可拓展的基矩阵和高斯噪声矩阵提出了一种理想的渐进式视觉密码方案。该方案不存在像素扩展问题,并且可适用于多种格式的图像。在秘密图像的尺寸大小发生改变时,我们提出的基矩阵拓展算法可以在原有基矩阵的基础上进行伸缩而无需重新生成,从而大大提高了运行效率,灵活性也大大提高。

(2)针对现有的加权秘密图像共享方案或具有核心参与者的秘密图像共享方案仅支持简单的访问策略的问题,本文首先在线性秘密共享方案的基础上进行了拓展,提出了秘密矩阵共享方案,从而保证了秘密矩阵在共享阶段的安全性。其次基于秘密矩阵共享方案,本文提出了一种支持复杂访问策略的秘密图像共享方案LM-SIS。得益于秘密矩阵共享方案,LM-SIS生成的阴影图像尺寸较小,并且重构图像的视觉效果也较为出色。

(3)针对LM-SIS生成的阴影图像为类噪声的无意义图像问题,本文对LM-SIS进行改进,利用映射公式和嵌入算法生成有意义的最终噪声图像,提出了一种可拓展的秘密图像共享方案。实验结果证明了生成的最终阴影图像与载体图像有较高的相似度,能够大大增加方案的安全性。

参考文献(略)